überblick

Motivation

Die Häufigkeit von Angriffen auf IT-Systeme nimmt ständig zu, wobei sich solche Angriffe über das Internet mit vergleichsweise geringem Aufwand umsetzen lassen. Für einen Angreifer ist es leicht, seine Identität zu verbergen, ganz im Gegensatz zu Angreifern bei physischen Angriffen. Aber nicht nur die Häufigkeit von Angriffen nimmt zu, sondern auch der Aufwand, den Kriminelle und insbesondere Nachrichtendienste betreiben, um in IT-Systeme von Unternehmen und Regierungen einzudringen. Präventive Maßnahmen sind daher wichtig, um IT-Systeme abzusichern. Gegen neuartige oder gezielte Angriffe sind die üblichen Sicherheitsvorkehrungen allerdings oft machtlos. Ein erfolgreiches IT-Sicherheitskonzept muss daher Angriffe auch schnell erkennen und aufklären können sowie eine detaillierte Übersicht über die eigene IT-Sicherheitslage bieten. Ein solches Lagebild besteht aus verschiedensten technischen und nicht-technischen Informationen. Welche Daten notwendig sind, um Lagebilder in dem benötigten Detailgrad automatisch zu erzeugen, ist bisher noch nicht wissenschaftlich untersucht worden.

Ziele und Vorgehen

Ziel des Verbundprojekts „IT-Security Overview“ ist es, Fortschritte in den Gebieten Lagebilderstellung, -austausch und -korrelation zu erlangen. Im ersten Schritt werden Kriterien für aussagekräftige Lagebilder entwickelt und notwendige technische und nicht-technische Datenquellen identifiziert. Anschließend werden Anonymisierungs- und Pseudonymisierungsverfahren entwickelt, um einen Austausch der Lagebilder mit kooperierenden Stellen wie beispielsweise dem Bundesamt für Sicherheit in der Informationstechnik und anderen Organisationen mit Sicherheitsaufgaben zu ermöglichen. Den Abschluss bildet die Korrelation der anonymisierten / pseudonymisierten Lagebilder. Probanden evaluieren die gewonnenen Erkenntnisse und ein Demonstrator zeigt die Machbarkeit der Verfahren. Diese werden im Übrigen während der gesamten Entwicklung permanent auf Rechtskonformität überprüft.

Innovation und Perspektive

Die Erstellung, der Austausch und die Korrelation aussagekräftiger Lagebilder ermöglichen es, Angriffe besser zu erkennen und aufzuklären. Dadurch wird nicht nur die Sicherheit erhöht, sondern auch die Reaktionszeit verkürzt, die zur Aufdeckung von IT-Sicherheitsvorfällen benötigt wird. Im Hinblick auf das 2015 verabschiedete IT-Sicherheitsgesetz bietet der Austausch anonymisierter oder pseudonymisierter Lagebilder eine wertvolle Unterstützung für Unternehmen, Branchenverbände und staatliche Organisationen. Allein in der deutschen Wirtschaft verursacht Computerkriminalität jährlich Schäden von mehr als 10 Milliarden Euro. Eine Absicherung der IT-Systeme gegen Cyberangriffe und Cyberspionage ist daher für die Wirtschaft und Gesellschaft entscheidend, um die Fortschritte und Chancen der Digitalisierung nutzen zu können. In den geförderten Vorhaben werden Verfahren erforscht, die auf der einen Seite mit innovativen forensischen Aufklärungsmethoden Angriffsszenarien untersuchen und verstehen. Auf der anderen Seite werden mit diesen Erkenntnissen neue Möglichkeiten geschaffen, wie solche Angriffe schon im Vorfeld und in Echtzeit erkannt und verhindert werden können.

Partner

Lage, Lagebild, Lagebewusstsein

Lagebilder sind stark anwendungsabhängig, sodass ihre Definitionen oftmals in dem Kontext der Anwendung bleiben, was eine Verallgemeinerung erschwert. Ursprung findet das Lagebild dabei stets in der Beschreibung einer Lage, welche dem Duden nach als

Bestehende Situation, [augenblickliche] Verhältnisse, Umstände.

definiert ist. Das zu einer Lage erstellte Lagebild ist ursprünglich militärisch geprägt, entsteht aus dem Prozess der Informationsbeschaffung -auswertung, -bewertung, und -korrelation und wird dazu genutzt aus aktuellen Informationen bestmögliche Handlungsoptionen abzuleiten.

Behörden und Organisationen mit Sicherheitsaufgaben wie beispielsweise der Polizei und der Feuerwehr nutzen den Mehrwert eines Lagebildes. So definiert die Polizeidienstverordnung (PDV) 100 das Lagebild als

Erfasste, polizeiliche bedeutsame Fakten und Daten verschiedener Lagefelder zu einem bestimmten Zeitpunkt und einer bestimmten Region, welche die Grundlage für die Beurteilung der Lage bilden.

Angelehnt an Definitionen der Feuerwehrdienstverordnung (FwDV) 100 sowie des Technischen Hilfswerks (THW) wird das Lagebild im Glossar der Internetseite "Internetplattform zum Schutz Kritischer Infrastrukturen" wie folgt definiert.

Das Lagebild ist die Aufbereitung von Informationen zu einem Schadensereignis in textlicher und/oder visualisierter Form.

Gemein haben all diese Definitionen, dass anfallende Informationen innerhalb einer Lage zusammengetragen und in einen gemeinsamen Kontext gesetzt werden. Somit kann der Betrachter des Lagebildes die aktuelle Situation beziehungsweise Lage leichter nachvollziehen und beurteilen. Welche Informationen dazu erfasst und aggregiert werden, variiert von Anwendungsfall zu Anwendungsfall. Dabei unterstützt ein Lagebild stets bei lagebezogenen Handlungsentscheidungen.

Lagebewusstsein

Zunächst tragen Lagebilder dazu bei sich selbst einen Überblick über die aktuelle Situation zu verschaffen, um anschließend entsprechend handeln zu können. Um diesen Überblick zu erlangen, müssen zunächst alle relevanten Elemente im Umfeld identifiziert und verstanden werden, sodass man sich seiner aktuellen Lage bewusst wird. Das Umfeld beschreibt dabei alle Faktoren, die durch externes Einwirken auf ein Individuum dessen Entscheidungsfindung beeinflussen können. Elemente in diesem Umfeld können beispielsweise durch Anzeigen oder direkt durch die Sinne wahrgenommen werden, sodass sich ein Individuum ihrer Präsenz bewusst ist. Ein weitverbreitetes und akzeptiertes Modell des Lagebewusstseins (engl. Situation Awareness, SA), welches als Grundlage für die Forschungsarbeiten dienen wird, wurde 1995 durch Mica R. Endsley formuliert.

Das Modell von Endsley beschreibt das Lagebewusstsein als Zustand, welcher nicht von der Gesamtheit des Wissens eines Individuums abhängt, sondern lediglich aus situationsbezogenem Wissen entspringt und wird dabei in die folgenden drei aufeinander aufbauenden Ebenen aufgeteilt:

- Ebene 1 (Wahrnehmen)

- Auf Ebene 1 des Lagebewusstseins müssen zunächst der Status, die Attribute sowie die Dynamiken der aktuellen Umgebung erfasst werden. Dies geschieht beispielsweise durch Beobachten, Ablesen oder Erkennen von Elementen (Gegenstände, Anzeigen, Menschen) sowie das Einordnen ihres aktuellen Status (Ort, Modus, aktuelle durchgeführte Handlung).

- Ebene 2 (Verstehen)

- Ebene 2 des Lagebewusstseins wird durch Synthese, der auf Ebene 1 gewonnen Informationen, erreicht, wodurch ein holistisches Bild der Lage entsteht. Die Informationen aus Ebene 1 sind zunächst unabhängig voneinander und müssen nun durch beispielsweise Interpretation, Mustererkennung oder Auswertung in einen Kontext gebracht werden.

- Ebene 3 (Projizieren/Antizipieren)

- Durch Korrelation, der in Ebene 1 gewonnen Informationen mit dem in Ebene 2 entstandenen Relationen, kann in Ebene 3 durch Extrapolation der Informationen, ihrer Bedeutung für das Individuum sowie das Verstehen der Dynamik zwischen den Elementen in der Situation eine zukünftige Lage antizipiert werden. Basierend auf der beobachteten Lage und der antizipierten Auswirkung bzw. des Verlaufs kann nun (besser) zwischen verschiedenen Entscheidungen gewählt werden.

Lagebildkriterien

Damit ein Lagebild in der IT-Sicherheit ein hilfreiches Werkzeug darstellt, muss es verschiedene Kriterien erfüllen. Folgende Kriteriern wurden aus verwandten Arbeiten zusammengetragen und ausgewählt.

Anwendungsfall: Proaktives Lagebild

Es ist deutlich zu erkennen, dass Lagebilder stets anwendungsbezogen sind, sodass zunächst ein rahmengebender Anwendungsfall für das Forschungsrojekt gewählt werden muss.

Der für das Forschungsprojekt gewählte Anwendungsfall liegt in der Erstellung eines proaktiven Lagebildes. Ohne dass eine akute Lage festgestellt wurde, sollen relevante Informationen an den Nutzer weitergegeben werden.

Eingetretene IT-Sicherheitsvorfälle werden meist mithilfe eines Ticketsystems dokumentiert. Das zu einem Vorfall gehörende Ticket wird dabei durch einen oder mehrere Analysten, während dessen Bearbeitung, fortlaufend aktualisiert, bis der Vorfall geklärt worden ist. Dies umfasst beispielsweise unternommene Handlungen, zusätzliche Informationen oder Kommentare anderer Spezialisten.

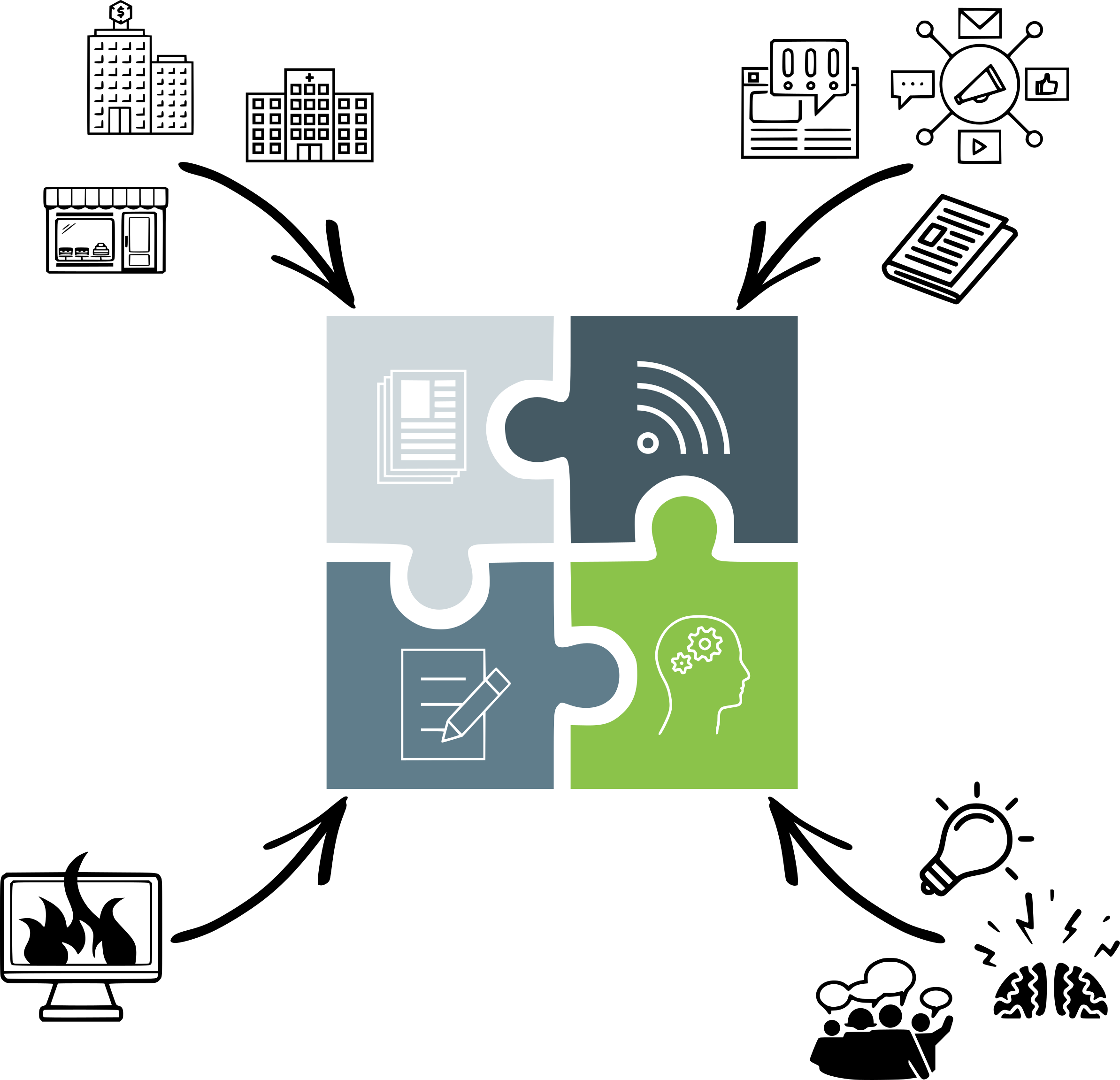

Das Forschungsprojekt ITS.OVERVIEW versucht durch die Schaffung einer Kollaborationsplatform in diesem Prozess zu unterstützen. Zu diesem Zweck werden Informationen aus mehreren (optionalen) Quellen zusammengeführt und anhand eines Unternehmensprofils auf Relevanz geprüft. Diese Quellen umfassen das Ticketsystem des Unternehmens, Informationen von Sharing Partnern sowie aufgearbeiteter Open Source Intelligence (OSINT).

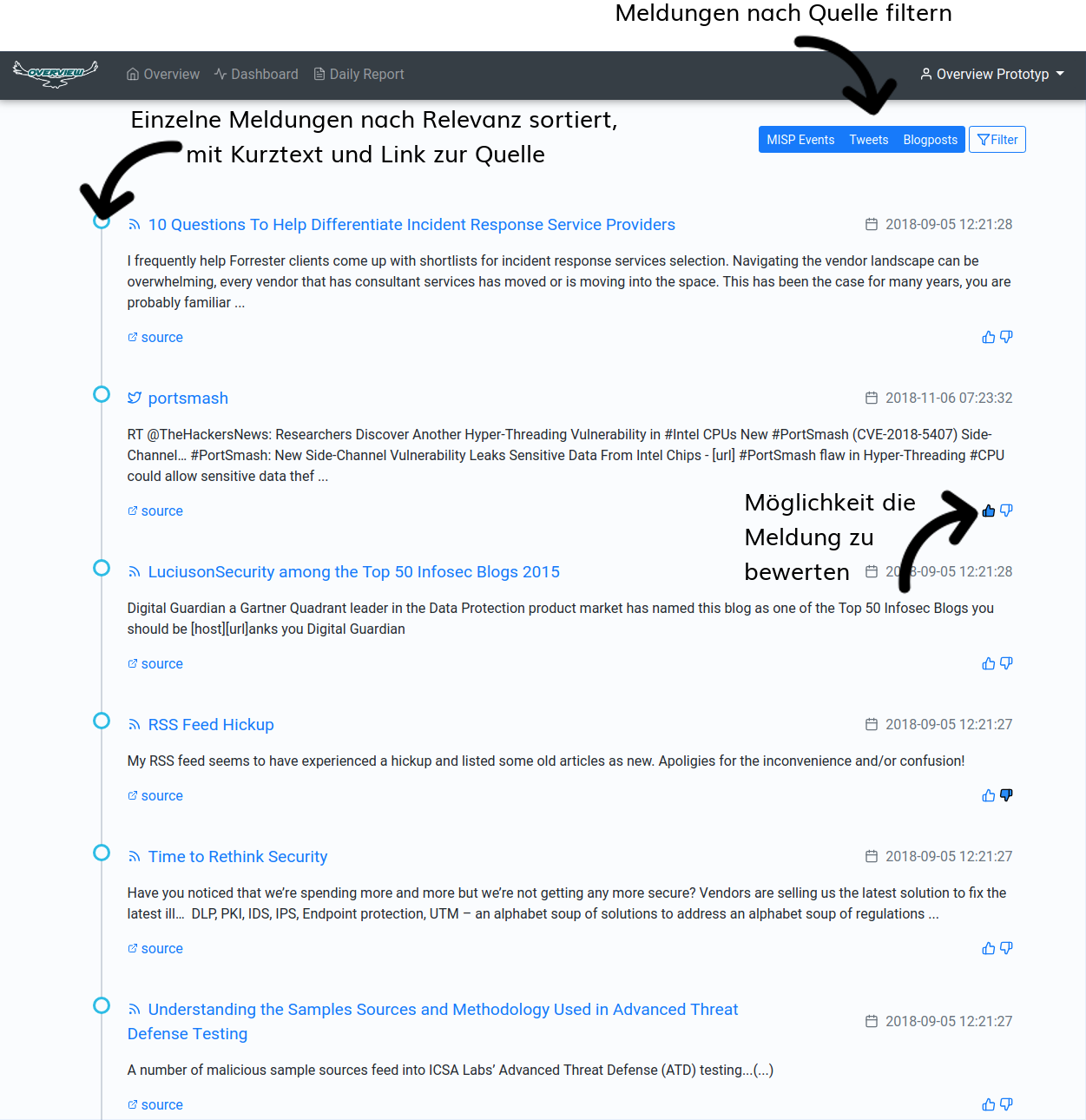

Das Profil des Unternehmens wird einerseits bestimmt durch die manuelle Eingabe von Stammdaten wie beispielsweise der Unternehmensgröße oder dem Standort als auch aus Feedback zu den bisher vorgeschlagenen Informationen. Über das Nutzerportal sollen Unternehmen in der Lage sein, angezeigte, nach Relevanz sortierte Informationen zu bewerten, beispielsweise ob diese hilfreich dabei waren, eigene Tickets zu bearbeiten oder die existierende Infrastruktur präventiv abzusichern. Diese Bewertungen können helfen, das System zu optimieren. Je länger das System Anwendung findet und je mehr Quellen zur Verfügung stehen, desto besser kann das zu entwickelnde System relevante Informationen für das Unternehmen identifizieren. Auf diese Art und Weise identifizierte Informationen können dann potenziell zur Aufdeckung oder Aufklärung einer Lage beitragen. Ein wichtiges Merkmal des Systems ist, dass ein Unternehmensprofil niemals das Unternehmen verlässt und alle Relevanzberechnungen lokal stattfinden.

Da die anfallende Daten sensibler Art sind, legt das Forschungsrojekt großen Wert auf aktuellem Stand der Technik entsprechenden Anonymisierungs-, Pseudonymisierungs- sowie Verschlüsselungsverfahren, um die Teilnehmer bestmöglich zu schützen.

Der Demonstrator

Um der steigenden Flut an IT-Sicherheitsmeldungen Herr zu werden, wurde das Werkzeug TIER (Threat Information and Event Review) entwickelt. TIER ermöglicht einem Unternehmen aktuelle und relevante Meldungen mit IT-Sicherheitsbezug aus verschiedenen Quellen gebündelt zu betrachten. Während der Testphase schöpft TIER aus verschiedenen Quellen der OSINT wie Blogs, CERT-Warnungen und aggregierten Twitter Nachrichten aber auch aus MISP-Events. Durch kontinuierliche Nutzung des Tools sowie Eingabe von grundlegenden Stammdaten des Unternehmens können die angezeigten Meldungen über die Zeit stetig besser personalisiert werden. TIER „lernt“, was für das Unternehmen relevant ist, und nutzt dieses Wissen, um neue Meldungen nach Relevanz und Kritikalität zu ordnen. Somit bleibt nur noch der relevante Bruchteil der eingehenden Meldungen übrig. Auf diese Weise entsteht ein unternehmensbezogenes, proaktives Lagebild zur aktuellen IT-Sicherheitslage. Hier gelangen Sie zur aktuellen Version des Demonstrators.

Publikationen

- Stephanie von Maltzan: No Contradiction Between Cyber-Security and Data Protection? Designing a Data Protecton Compliant Incident Response System in European Journal of Law and Technology, 2019. Volltext, BibTeX.

- Stephanie von Maltzan: Informationsextraktion und die DS-GVO Datenschutzrechtliche Grenzen der Nutzung von Open Source Intelligence in IRIS Tagungsband (Schweighofer / Kummer / Saarenpää, Internet of Things, 2019, 207, ISBN: 978-3-96443-724-2) BibTeX.

- Stephanie von Maltzan und Susan Pari Moshashai: Incident Response zur Lagebilderstellung - ein datenschutz- und haftungsrechtlicher Diskurs in DSRI-Tagungsband: Rechtsfragen digitaler Transformationen - Gestaltung digitaler Veränderungsprozesse durch Recht, Edewecht 2018, S. 143. BibTeX.

- Timo Malderle: IT-Sicherheitslagebild als Entscheidungsunterstützung in Deutschland - Overview, 2017. Poster, BibTeX.