überblick

Motivation

Angriffe auf IT-Infrastrukturen werden immer häufiger, da sie mit vergleichsweise geringem Aufwand über das Internet möglich sind und die Identität eines Angreifers leicht verschleiert werden kann. Ob der Angriff Erfolg hat, entscheidet oft das individuelle Verhalten der IT-Benutzer, die sich mit einer solchen Attacke konfrontiert sehen. Zur Frage, ob und in welchem Maße das Sicherheitsbewusstsein von IT-Benutzern den Ausgang sicherheitsrelevanter Vorfälle beeinflussen kann, liegen jedoch nur wenige empirische Daten vor. Die Datenerhebung ist nicht nur mit hohen Kosten verbunden, sondern kann auch datenschutz- und arbeitsrechtlich problematisch sein.

Eine Bewertung der IT-Sicherheit bei Betreibern kritischer Infrastrukturen wird üblicherweise durch klassisches „Penetration Testing“ durchgeführt. Bei diesem Vorgang wird die IT-Infrastruktur eines Unternehmens auf Verwundbarkeiten überprüft. Dabei ist das Testfeld jedoch lediglich auf die technische Infrastruktur beschränkt und lässt den Faktor Mensch bei der IT-Sicherheitsbewertung außen vor.

Ziele und Vorgehen

Das Verbundprojekt „IT-Security Awareness Penetration Testing (ITS.APT)“ adressiert derartige Schwierigkeiten mit dem Ziel, diese klassische Methode um den Faktor Mensch zu erweitern, d. h. die Benutzer der IT-Infrastruktur. Im Projekt werden neue Methoden erarbeitet, mit denen IT-Sicherheitsbewusstsein von Benutzern gemessen werden kann. Inwieweit das Sicherheitsbewusstsein von Individuen eine Rolle bei Angriffen auf die IT-Infrastruktur spielt, konnte mit traditionellen wissenschaftlichen Messwerkzeugen bisher nicht praktikabel nachgewiesen werden. Mit einem im Projekt zu definierenden einfach quantifizierbaren Indikator „IT-Sicherheitsbewusstsein“ ließe sich, zum Beispiel im Hinblick auf Kosten und zeitlichen Erhebungsaufwand wesentlich, einfacher arbeiten.

In einem umfassenden Feldtest mit anschließender Evaluation wird untersucht, welche Parameter entscheidend für das IT-Sicherheitsbewusstsein der Nutzer sind. In kritischen Infrastrukturen sind die Auswirkungen sicherheitsrelevanter Vorfälle besonders gravierend und die Anforderungen an den Datenschutz besonders hoch.

Innovation und Perspektive

Die angestrebte Innovation umfasst ein Werkzeug zur kosteneffizienten Messung des kollektiven IT-Sicherheitsbewusstseins ganzer Unternehmen und bietet damit neue Erkenntnisse für alle beteiligten Forschungsbereiche: Rechtswissenschaften, Psychologie und Informatik. Auch das IT-Risikomanagement von Unternehmen kann so verfeinert werden. Zudem werden neue Ansätze zur Erhöhung des IT-Sicherheitsbewusstseins der Nutzer geschaffen und exemplarisch im Rahmen des Projekts umgesetzt.

Partner des ITS.APT-Projekts

Preise & Auszeichnungen

Das ITS.APE-Framework

Im Rahmen des Projekts ITS.APT wurde ein Framework zur Messung von IT-Security-Awareness entwickelt, das ITS.APE-Framework (ITS.APE: IT-Security Awareness Penetration Testing Environement). Dieses Framework wird im Folgenden vorgestellt.

IT-Security-Awareness-Messmethoden

Nach dem aktuellen Stand der Wissenschaft wird die IT-Security-Awareness als handlungsrelevanter Faktor der Entscheidungsfindung angesehen. Derartige Entscheidungen werden zumeist in bestimmten Situationen durch Individuen getroffen. Somit ergeben sich weitere handlungsrelevante Faktoren, welche die Entscheidungsfindung beeinflussen. Diese Faktoren reichen von situativ bestimmten Faktoren wie Motivation oder aktueller Konzentrationsfähigkeit bis hin zu Charaktereigenschaften der Entscheidenden wie genereller Risikobereitschaft, Selbstsicherheit, Neugier und vielen mehr.

»Situation awareness is the perception of the elements in the environment within a volume of time and space, the comprehension of their meaning, and the projection of their status in the near future.«

-- Mika R. Endsley, 1995

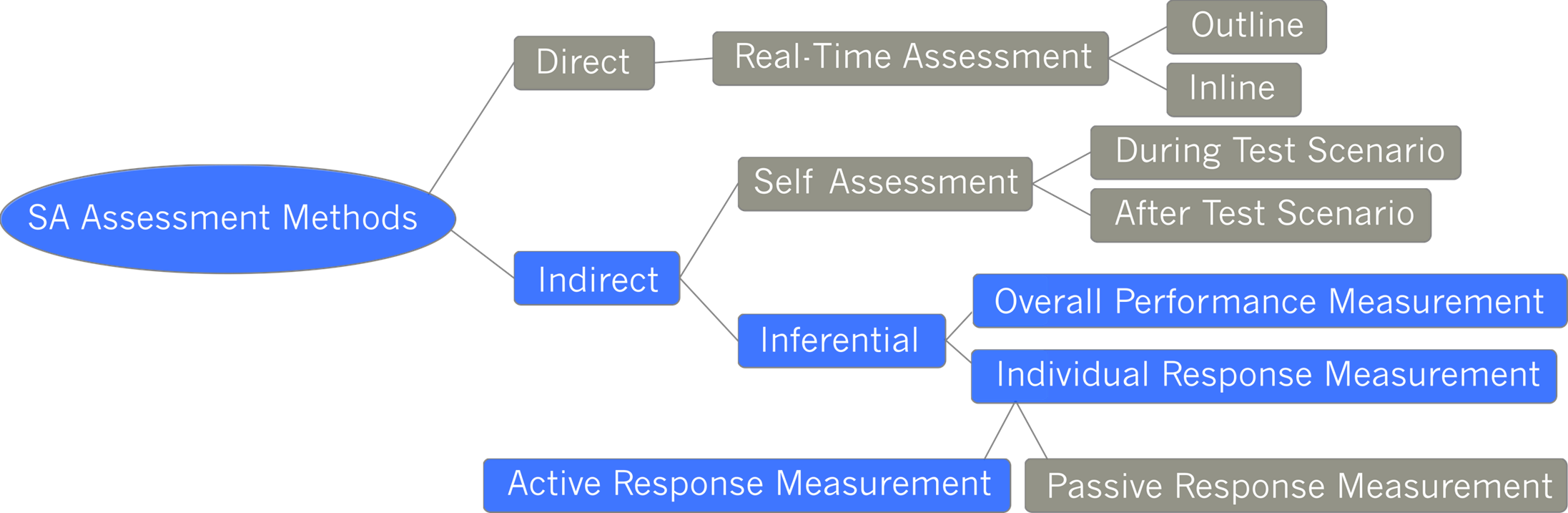

Aus dem Forschungsbereich der situativen Awareness auf Basis der Arbeiten von Mika Endsley sind bereits verschiedene Messmethoden bekannt und nach ihren Eigenschaften klassifiziert worden. Die unten stehende Grafik zeigt die verschiedenen Methoden. Zunächst lassen sich diese Methoden in direkte und indirekte Methoden gruppieren. Direkte Messmethoden setzen einen interaktiven Kommunikationskanal mit dem Probanden voraus. Dieser wird durch den Versuchsleiter unter Laborbedingungen in eine kontrollierte Simulation einer Situation versetzt und dann während der Entscheidungsfindung interviewt. Dies passiert entweder inline in der Situation, indem der Versuchsleiter beispielsweise einen Schreibtischnachbarn verkörpert der Fragen zu der Situation stellt oder outline, indem die Simulation angehalten wird und dem Proband entsprechende Fragen gestellt werden. Ein derartiger Aufbau ist jedoch für die Belegschaft eines gesamten Unternehmens durch die hohen Kosten nicht zu realisieren.

Indirekte Messmethoden ergeben sich entweder durch die Selbsteinschätzung eines Probanden oder durch eine schlussfolgernde Messung. An der Messmethode mit Indirektion durch Selbsteinschätzung (Fragebögen) wurde schon viel Kritik geübt und die Existenz einer Verzerrung der Ergebnisse auch experimentell belegt. Die einzig praktikable Vorgehensweise ist die schlussfolgernde Messung.

Hier ergeben sich wieder zwei Untergruppen Gesamtleistungsmessung und individuelle Resonanzmessung. Die Gesamtleistungsmessung vergleicht Indikatoren die das Gesamt-bild widerspiegeln, etwa „Wie viele sicherheitsrelevante Vorfälle sind im Zeitraum X aufgetreten?“, „Wie viele sicherheitsrelevante Vorfälle wurden von Nutzern berichtet?“ oder „Wie oft glaubte ein Nutzer ein sicherheitsrelevanter Vorfall läge vor, obwohl dies nicht der Fall war?“.

Die Gesamtleistungsmessung gewährt jedoch nur wenig Möglichkeit zur Einsicht in die Zusammenhänge zwischen den Faktoren. Individuelle Resonanzmessung bietet hier eine Alternative. Bei dieser Messmethode wird ein Proband in eine Situation versetzt, in der eine sicherheitsrelevante Entscheidung getroffen werden muss. Das Ergebnis dieses Prozesses ist die ergriffene Handlungsoption, diese kann nun bewertet werden.

IT-Security-Awareness-Messung mit Hilfe von Artefakten

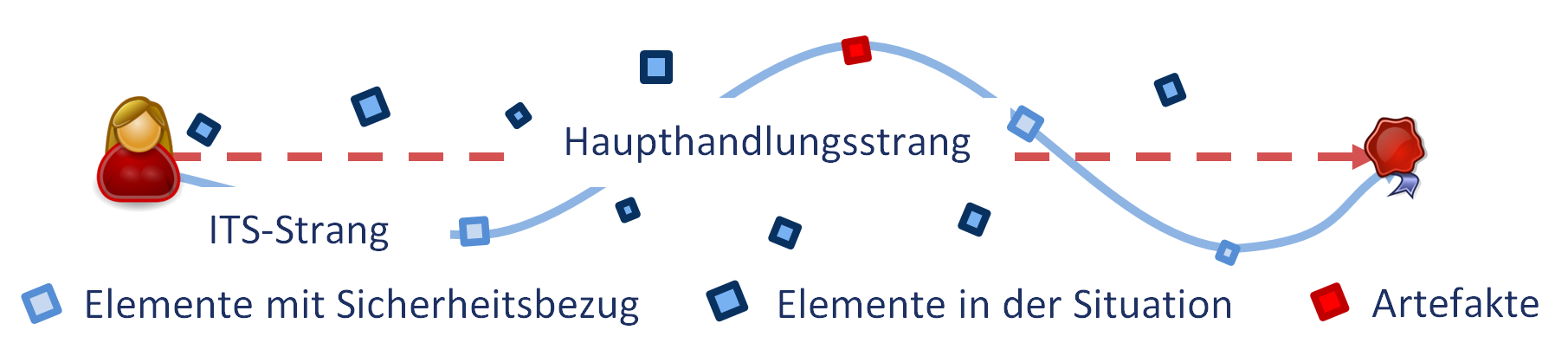

Für die korrekte Interpretation der durch den Proband ergriffenen Handlungsoption ist das Wissen um die entscheidungsrelevanten Elemente der Situation, in der die Entscheidung getroffen wurde, unabdingbar. Da eine Situation, die ein Computernutzer in seinem Alltag durchlebt nicht vollständig zu erfassen und die Kontrolle über die entscheidungsrelevanten Elemente der Situation unabdingbar ist, gilt es, diese in die Situation einzubringen.

Die oben stehende Abbildung zeigt schematisch die Situation eines Nutzers bei der Bedienung eines Computers. Der Nutzer verfolgt mit dem Haupthandlungsstrang ein Ziel. Dabei durchläuft der Nutzer eine Reihe von aufeinander folgende und ineinander übergehende Situationen. In diesen befinden sich verschiedene Elemente. Einige davon haben einen Sicherheitsbezug. Dieser kann sich natürlich ergeben, wie etwa eine Passwortabfrage beim Zugriff auf eine geschützte E-Mail, oder aber künstlich in die Situation eingebracht werden, z.B. eine Passwort-Abfrage auf einer sogenannten „Landing-Page“.

Sind diese Artefakte kontrolliert in die Situation eingebracht und wurde die ergriffene Handlungsoption erfasst, lässt sich noch nicht direkt ein Rückschluss auf die IT-Security Awareness des Nutzers ziehen. Hier ist der Einfluss der anderen entscheidungsrelevanten Faktoren zu groß. Es gilt nun den Einfluss beherrschbar zu machen. Für die entscheidungsbeeinflussenden Charaktereigenschaften lässt sich ein Fragebogen entwerfen, der diese erfassbar macht. Die Ergebnisse eines derartigen Fragebogens müssen dann mit der Be-wertung der Handlung korreliert werden. Zur Beherrschung situativer Einflüsse ohne die Möglichkeit, die Situation selbst zu kontrollieren, steht die Mehrfachausführung, angelehnt an die Effektgrößeneinschätzung einer Meta-Analyse, zur Verfügung. Dieses Vorgehen hat zur Folge, dass situative Einflüsse und die Qualitätsmerkmale der Artefakte (wie deren Sichtbarkeit) nicht signifikant in das Ergebnis einfließen. Genau hier setzt das ITS.APE-Framework ein.

IT-Security-Awareness-Messung mit dem ITS.APE-Framework

Das ITS.APE-Framework automatisiert die zur IT-Security-Awareness-Messung benötigten Vorgänge. Es ist in der Lage, auf Basis von so genannten Rezepten, Artefakte auszubringen und ergriffene Handlungsoptionen datenschutzkonform aufzuzeichnen.

Anwendbarkeit

Die Messung von IT-Security-Awareness mit dem ITS.APE-Framework ist nur dann sinnvoll, wenn die IT-Infrastruktur durch Administratoren betreut wird. Das Framework ist für den Einsatz innerhalb eines Unternehmensnetzes entworfen und benötigt entsprechende Infrastruktur. Insbesondere muss es möglich sein, zu jeder Zeit festzustellen, an welchem Gerät welche Person arbeitet (User-Tracking).DiessetztpersonalisierteNutzerkontenoderindividuellnutzbare Computerarbeitsplätze voraus. Weiter geht das Framework davon aus, dass alle zu testenden Personen dieselbe Infrastruktur nutzen. Das Framework selbst ist eine Applikation die aufeinem Hostin derInfrastrukturinstalliertwird.ZurInbetriebnahme werden drei Dinge benötigt:

- eine Datei in der die Teilnehmer beschrieben sind,

- eine Schnittstelle für das User-Tracking (als ladbares Plug-In),

- eine Batterie von Rezepten.

Die Rezepte entscheiden was genau passieren soll. Mit ihrer Hilfe können personalisierte Artefakte erzeugt und ausgebracht werden. Das Framework stellt den Rezepten die nötige Umgebung zur Verfügung.

Rezepte

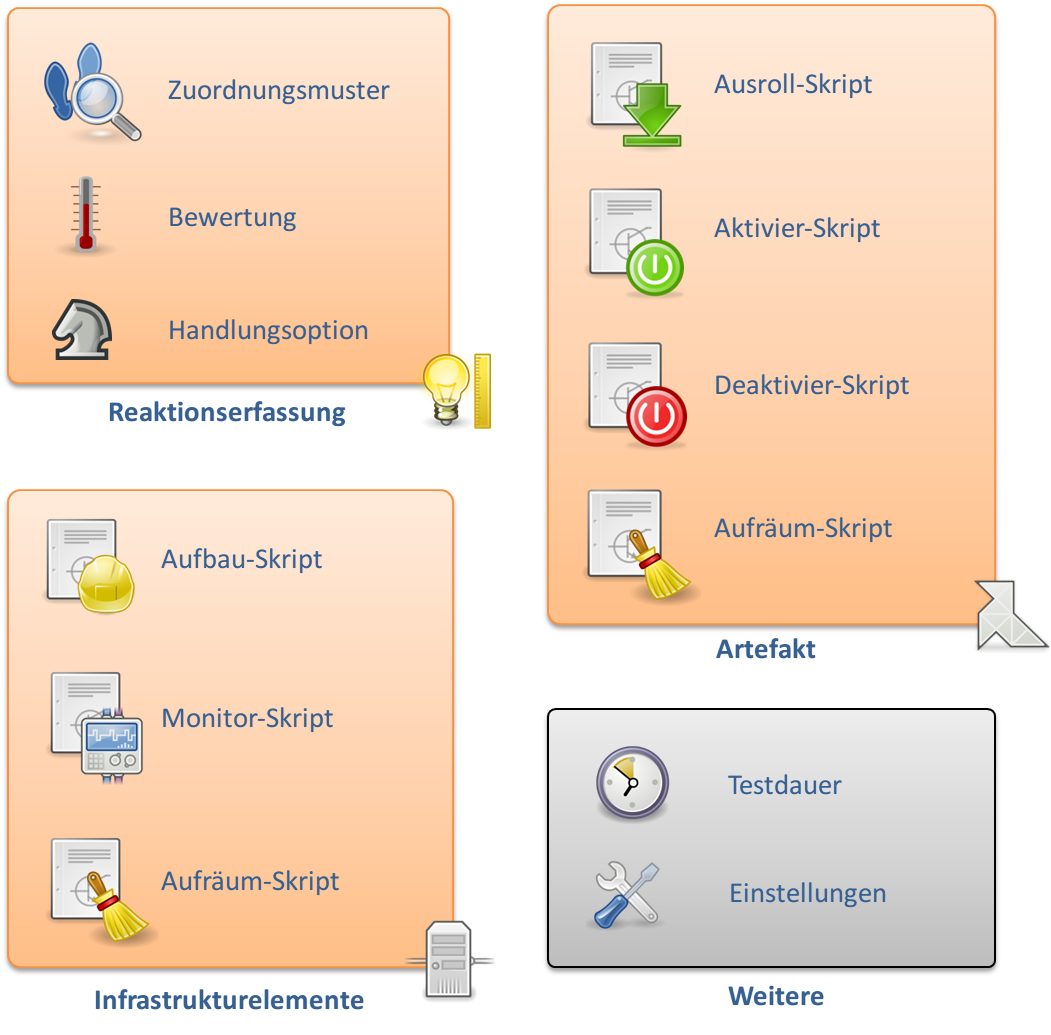

Rezepte sind eine geordnete Sammlung von Skripten und Parametern. Sie sind der spezifische Teil der das generische Framework in konkreten Teststellungen komplettiert. Die unten stehende Abbildung verdeutlicht schematisch die Komponenten eines Rezepts.

Die Ausführung eines Rezepts wird durch das Framework terminiert. Die Durchführungsdauer (in der Abbildung mit Testdauer gekennzeichnet) wird jedoch durch das Rezept vorgegeben. Ebenso ist es dem Versuchsleiter erlaubt Einstellungen vorzunehmen (z.B. den Absender einer E-Mail ändern oder den Namen einer Datei bestimmen), sofern dies durch das Rezept unterstützt wird.

Wird die Durchführung eines Testdurchlaufs vorbereitet, so werden zunächst die erforderlichen Infrastrukturelemente aufgebaut. Hier können Webserver für Landing-Pages aufge-baut werden oder Man-in-the-Middle-Proxies aufgesetzt werden. Das Monitor-Skript wird durch das Framework in regelmäßigen Abständen ausgeführt, um die Bereitschaft der Infrastrukturelemente zu prüfen und den Versuchsleiter bei einem Fehler zu informieren. Dieser kann dann manuell in den Vorgang eingreifen. Die Aufräum-Skripte dienen dem Abbau der Infrastruktur bei Testende.

Sind die Infrastrukturelemente aufgebaut und betriebsbereit, so können diese (falls benötigt) durch die Ausroll-Skripte mit Artefakten bestückt werden. Ist dies geschehen so wird der Test durch das Framework aktiviert. Hierzu wird das Aktivier-Skript ausgeführt. Ab diesem Zeitpunkt ist es dem Nutzer möglich das Artefakt wahrzunehmen. Am Ende der Testdauer wird der Test durch das Deaktivier-Skript wieder deaktiviert. Diese Skripte ermöglichen auch das Pausieren der Tests in kritischen Situationen. Das kann nötig werden, wenn alle Ressourcen des Unternehmens ohne Störungen benötigt werden, z.B. in einem Krankenhaus, wenn aufgrund eines Unfalls ein stark erhöhtes Aufkommen von Patienten zu bewältigen ist.

Für die Dokumentation der Nutzerreaktionen sind die Elemente der Reaktionserfassung verantwortlich. Der Nutzer hinterlässt bei der Interaktion mit Elementen in der Situation Spuren in Form von Protokolleinträgen. Dies kann durch einen Anruf beim Helpdesk geschehen oder durch einen Klick auf den Link einer präparierten E-Mail. Diese Logs müssen entweder kontinuierlich während des Tests oder aber im Nachgang in das Framework ein-gespielt werden. Mit Hilfe der Zuordnungsmuster werden diese Spuren dann Probanden und entsprechenden Testzeiträumen zugeordnet. Lässt sich eine Spur nicht zuordnen, so wird der Eintrag gelöscht, lässt sie sich zuordnen, so wird die entsprechende Handlungsoption sowie deren Bewertung erfasst. Diese Erfassung komplettiert den Testdurchlauf.

Auswertung

Auswertungen werden anhand der festgestellten, durch den Teilnehmer ergriffenen Handlungsoptionen bestimmt. Um diese mit Hilfe eines Zahlenwertes vergleichbar zu machen, werden die einzelnen Handlungsoptionen mit einem Punktewert belegt. Dieser entsteht zunächst durch die Einschätzung eines Experten, sollte aber im Laufe der Zeit durch einen kontinuierlichen Prozess angepasst werden. Die Tatsache, dass die ergriffene Handlungsoption sowie ihre Bewertung aufgezeichnet werden, garantiert die Vergleichbarkeit der Ergebnisse auch über größere Zeiträume hinweg.

Das Framework erlaubt dabei per Design ausschließlich pseudonymisierte oder anonymisierte Ergebnisberichte. Idealerweise werden ausschließlich nach Teilnehmergruppe oder Artefakt gruppierte Berichte genutzt. Soll jedoch etwa gezielt nach Individuum geschult werden, so müssen die Ergebnisse mit der Identität der Teilnehmer korrelierbar sein. In diesem Fall ist ein pseudonymisierter Bericht zu nutzen. Das Pseudonym jedes Teilnehmers ist dann in der Datei der Teilnehmergruppe kodiert. Die Auflösung des Pseudonyms ist ausschließlich für den Besitzer der Liste möglich. Wird die Liste nach der Testdurchführung gelöscht, so wird den Pseudonymen damit die Möglichkeit der Aufdeckbarkeit entzogen (sofern keine weitere Kopie existiert).

Fazit

Mit dem ITS.APE-Framework kann in entsprechend vorbereiteten Computernetzwerken von Unternehmen, die individuelle IT-Security-Awareness der Mitarbeiter systematisiert ermittelt werden. Dabei kommen sichere Verfahren zur Pseudonymisierung und Anonymisierung zum Einsatz, so dass die Persönlichkeitsrechte der Probanden gewahrt werden – eine Grundvoraussetzung, um die in jedem Fall notwendige Zustimmung der Personalvertretung für die Durchführung von Mitarbeiterbeobachtungen zu erzielen.

Das modulare Konzept des Frameworks und die Verwendung von flexibel anzupassenden Rezepten für unterschiedlichste Artefakte macht ITS.APE in nahezu jeder IT-Umgebung einsetzbar. Sowohl für Betreiber von kritischen Infrastrukturen (KRITIS) als auch für jedes andere Unternehmen dessen Betriebsfähigkeit auf einer funktionierenden IT-Infrastruktur basiert, stellt das ITS.APE-Framework eine Möglichkeit zur Verfügung, die etablierten PEN-Test der Infrastruktur auf die eigenen Mitarbeiter zu erweitern und damit ein vollständiges Bild des betrieblichen IT-Security-Status zu ermitteln. Auf Basis der gewonnen Ergebnisse lassen sich Mitarbeiter gezielt zu Risiken schulen und damit die Resilienz ganzheitlich erhöhen.

Aktuelles

2021

- Das ITS.APE-Framework steht nun auf gitlab.com öffentlich zur Verfügung.

2019

- ITS.APT ist im Finale auf der Innovationstagung Cyber und Informationstechnologie im Rahmen der CODE Jahrestagung am 10.07.2019.

2018

- Armin Will: Ist Sicherheitsbewusstsein messbar oder bleibt menschliches Verhalten maßlos?, CAST-Workshop: "Der Faktor Mensch: vom Risiko zum Treiber für Informationssicherheit – neue Wege für eine erfolgreiche Benutzersensibilisierung", 2018. Vortragsfolien, BibTeX.

- ITS.APT im IT-Sicherheit für Kritische Infrastrukturen - State of the Art.

- ITS.APT ist im Finale des 7. Deutschen IT-Sicherheitspreises 2018.

- Felix Bieker, Linda Mohammadi, Harald Zwingelberg, Tim Hey und Robert Ortner: Projekt ITS.APT -- Handlungsempfehlungen, Unabhängiges Landeszentrum für Datenschutz Schleswig-Holstein und Westfälische Wilhelms-Universität Münster, Institut für Informations- Telekommunikations- und Medienrecht, 2018. Dokument (extern), BibTeX.

- Tim Hey, Robert Ortner, Maiko Jensen und Hannah Obersteller: Projekt ITS.APT -- Arbeitsrechtliche Risikoabschätzung, Unabhängiges Landeszentrum für Datenschutz Schleswig-Holstein und Westfälische Wilhelms-Universität Münster, Institut für Informations- Telekommunikations- und Medienrecht, 2018. Dokument (extern), BibTeX.

- Maiko Jensen und Hannah Obersteller: Projekt ITS.APT -- Datenschutzrechtliche Betrachtung, Unabhängiges Landeszentrum für Datenschutz Schleswig-Holstein, 2018. Dokument (extern), BibTeX.

- Armin Will: Mehr IT-Sicherheit durch Problembewusstsein und Sensibilisierung der Mitarbeiter – Lösungsansätze am Beispiel des Universitätsklinikums Schleswig-Holstein, CyberSecurity für den Gesundheitsmarkt, 2018. Vortragsfolien, BibTeX.

- Harald Zwingelberg: Datenschutzrecht: Auftragsdatenverarbeitung, Berufsgeheimnis, Medizindatenschutz, Sozialdatenschutz IT-Sicherheit bei KritIS, Vorlesung, Uni Kiel (CAU), Datenschutz: Recht und Technik, 2018. Skript, Vorlesungsreihe.

2017

- Uta Knöchel und Armin Will: Auf den Menschen kommt es an – IT-Sicherheit im Krankenhaus am Beispiel des UKSH, KU Geheitsmanagement, 2017. Artikel, BibTeX.

2016

- Arnold Sykosch: ITS.APE: IT-Security Awareness Penetration Testing Environment, 2016. Poster, BibTeX.

- Armin Will: IT-Sicherheit und der FAKTOR MENSCH, E-HEALTH-COMPASS, 2016. Artikel, BibTeX.

- Franziska Boehm, Tim Hey und Robert Ortner: How to measure IT security awareness of employees: a comparison to e-mail surveillance at the workplace, in European Journal of Law and Technology, Vol 7, No 1, 2016. Artikel, BibTeX.

2015

- Franziska Boehm, Tim Hey und Robert Ortner: IT-Sicherheitsbewusstsein Messbar Machen, 2015. BibTeX.

- Arnold Sykosch, Matthias Wübbeling: How IT Security Awareness Should be Tested, 2015. Abstract, Vortrag, BibTeX.

- Arnold Sykosch, Michael Meier: ITS.APT – IT-Security Awareness Penetration Testing, 2015. Poster, BibTeX.